Социално инженерство – 5 основни кибер атаки

Социално инженерство: Техники, софтуер и съображения за операционната система

Социалното инженерство е измамно изкуство, използвано от злонамерени хакери за манипулиране на хора, за да разкрият чувствителна информация или да извършат действия, които застрашават сигурността на съответна организация, мрежа или система.

Тази статия навлиза в света на социалното инженерство, като разглеждаме видовете използван софтуер, методите и важните съображения по отношение на функционалността на операционните системи.

Социално инженерство

В основата си социалното инженерство използва човешката психология и поведение. Вместо да атакува директно компютърна система, то е насочено към отделни лица, за да получи неоторизиран достъп или да извлече поверителна информация. Успехът на социалното инженерство се крие в използването на доверието на хората, страха, любопитството или спешността за предприемане на дадени мерки, за да се убедят жертвите да предприемат действия, които иначе биха избегнали.

Видове атаки със социално инженерство

- Фишинг: Използване на имейли, съобщения или фалшиви уебсайтове, за да се заблудят хората да разкрият идентификационни данни за вход, финансови данни или чувствителна информация.

- Манипулативен текст и примамливи съобщения: Създаване на измислен сценарий за извличане на информация от лицата. Често това включва представянето за авторитетно лице, за да се спечели доверие.

- Кибер примамка: Примамване на жертви да изтеглят зловреден софтуер чрез оставяне на заразени USB устройства, компактдискове или други физически предмети на обществени места.

- Spear Phishing: Насочване към конкретни лица или организации с персонализирани съобщения, което прави атаката по-убедителна.

- Атака „Watering Hole“: Компрометиране на уебсайт, често посещаван от определена група потребители, с цел заразяване на техните устройства със зловреден софтуер.

Софтуер за социално инженерство

Социално-инженерните атаки могат да бъдат улеснени чрез различни софтуерни инструменти, които често подобряват анонимността и ефективността на нападателя. Някои често използвани софтуери включват:

Социално-инженерните атаки могат да бъдат улеснени чрез различни софтуерни инструменти, които често подобряват анонимността и ефективността на нападателя. Някои често използвани софтуери включват:

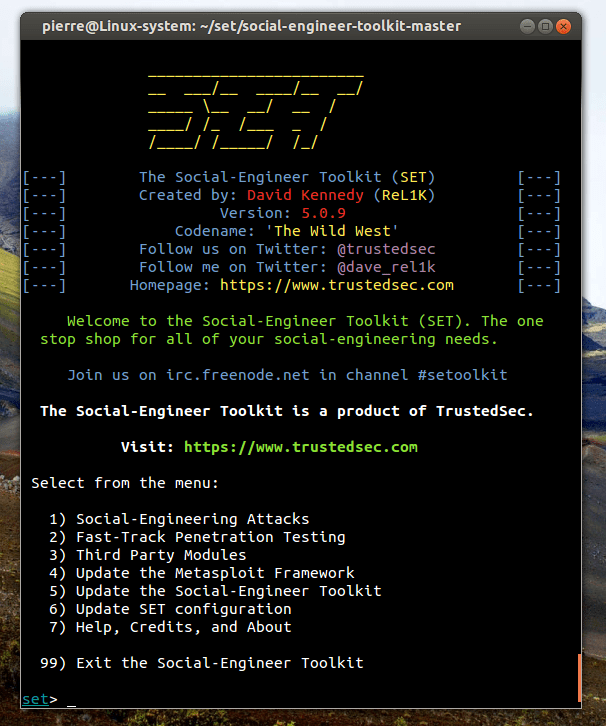

- Инструменти за социално инженерство (SET): Мощен инструмент с отворен код за генериране и разгръщане на различни социално-инженерни атаки, като например фишинг на идентификационни данни, фишинг с копие и др.

- Атака Credential Harvester: Модул в SET, който клонира страници за влизане, за да събира чувствителни данни от нищо неподозиращи жертви.

- Малтего или Maltego: Инструмент за събиране на важна информация за лица и организации от различни източници, за да създаде цялостен профил.

- Recon-ng: Инструмент за събиране на информация от социални медии, публични бази данни и търсачки с цел подпомагане на целенасочени атаки.

- BeEF (Browser Exploitation Framework): Позволява на нападателите да се възползват от уязвимостите в уеб браузърите и да получат контрол над компрометирани системи.

- Metasploit: Макар че не е предназначен изключително за социално инженерство, той може да се използва за доставяне на полезен товар и получаване на достъп до системи след експлоатиране.

Съображения за операционната система

Атаките от типа на социално инженерство могат да се извършват от различни операционни системи, но нападателите често избират платформи, които предлагат широк набор от инструменти и гъвкавост. Някои често използвани операционни системи за социален инженеринг включват:

- Kali Linux: Мощна дистрибуция за пентестъри, която се предлага с предварително инсталирани многобройни инструменти, което я прави популярен избор за нападателите.

- Parrot Security: Друга дистрибуция на Linux, насочена към сигурността, с разнообразни инструменти, подходящи за социално инженерство.

- BlackArch: Arch Linux, специално пригодена за пенетрейшън тестове и етично хакерство.

- Кибер заплахи, рискове и пропуски в защитата

- Metasploit за етични хакери

- 8 важни за домейна за специалисти по киберсигурност

- Инструменти за пенетрейшън тестове

- Създаване на портфолио за киберсигурност